Kritische Sicherheitslücke in F5 Produkten zeigt dramatische Schwachstelle für KRITIS-Betreiber

Unsere Mitglieder Thomas Fricke und Manuel Atug haben sich die aktuelle Situation zu F5 angeschaut und eine Einschätzung aus Sicht der AG KRITIS vorgenommen.

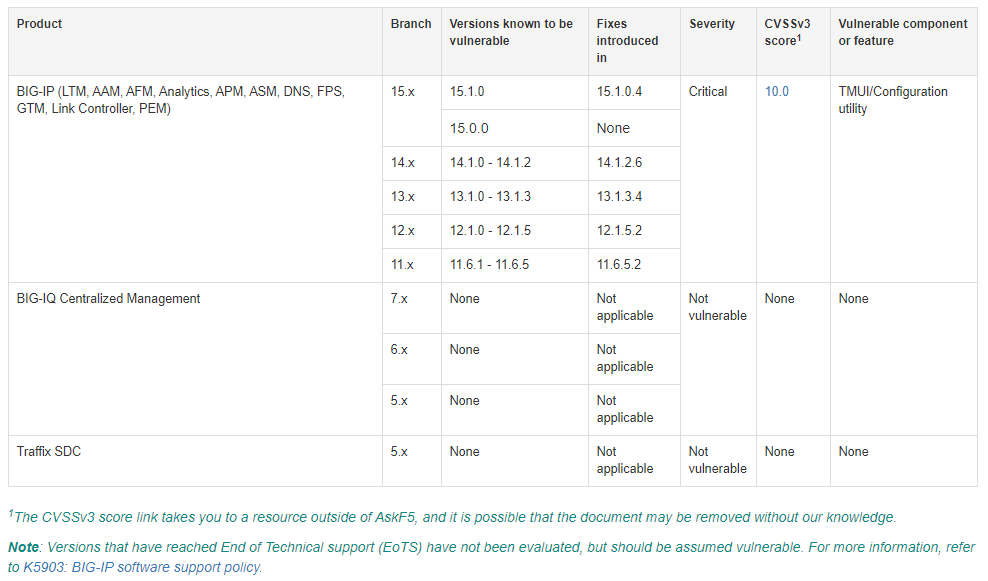

Erneut ist eine wesentliche Komponente, die oftmals auch in kritischen Infrastrukturen zum Einsatz kommt, von einer schwerwiegenden Sicherheitslücke betroffen. Hersteller F5, bekannt für eine Reihe von Produkten aus dem Loadbalancer und VPN Bereich wie BIG-IP, die vor allem von großen Unternehmen eingesetzt werden, kann über die Management Schnittstelle angegriffen werden. Das CERT-Bund des BSI meldet schon seit einigen Tagen Scans und vor allem die aktive Ausnutzung der Remote Code Execution Schwachstelle mit der CVE-2020-5902. Eine Überwachung der Anfälligkeit eigenen Systeme via Shodan ist inzwischen auch schon möglich.

Quelle: https://support.f5.com/csp/article/K52145254?sf235665517=1

Mit F5 BIG-IP Loadbalancern können große verteilte Serverinfrastrukturen verwaltet werden. Normalerweise sind sie auch die DNS Server, VPN Server, Endpunkte für die Verschlüsselung, TLS Terminatoren und verwalten die privaten Schlüssel für hunderte oder tausende Internet Domains.

Aufgrund der bekannt gewordenen Schwachstelle ist es möglich, eine sog. Remote Code Execution, also das Ausführen von Schadcode aus dem Internet heraus auf den entsprechenden Systemen auszuführen. Ist das Traffic Management User Interface (TMUI), welches auch bekannt ist als „Configuration utility“, zur Verwaltung der Anwendung aus dem Internet erreichbar, können sich also Angreifer Zugriff auf die gesamte Zertifikatsinfrastruktur eines Unternehmens, einer Institution oder einer Behörde verschaffen.

Der Angriff ist bereits als Modul für Metasploit verfügbar, eigentlich ein Tool für Penetrationstests zur Beurteilung der Sicherheit von Umgebungen und Systemen, welches aber von Angreifern auch zum Aufspüren von verwundbaren Systemen genutzt werden kann.

Dabei ist der Angriff effektiv gesehen so einfach, dass er sogar in einen einzigen Tweet auf Twitter passt.

Das gleiche ist natürlich auch von innen heraus möglich, also aus jedem Netzsegment, aus dem man das Management Interface erreichen kann. Haben Angreifer hinreichende Kenntnisse, wie sie die Konfiguration auf der F5 verändern können, sind sie auch in der Lage, verschleierte Angriffe durchzuführen, wie z.B. die Umleitung bestimmter URL-Pfade der Webseiten auf andere Serversysteme.

Das eröffnet im KRITIS-Umfeld die Möglichkeit z.B. das Online Banking im Finanzsektor anzugreifen und tiefer in Kritische Infrastrukturen einzudringen. F5 Server als zentrale Schaltstelle – üblicher Weise in der Demilitarisierten Zone (DMZ) betrieben – haben daher in der Regel erweiterte Zugriffe auf eine Vielzahl von inneren und äußeren Diensten der hiervon Betroffenen KRITIS-Betreiber.

Nötig sind dazu lediglich einige elementare Linux- und TCL/TK-Kenntnisse und ein Grundverständnis der Funktionsweise von F5 selbst. Themenkomplexe, die sich eine organisierte Kriminalität oder auch staatliche Akteure und APT-Gruppen zügig aneignen können, wenn dieses Know-How nicht eh schon vorhanden ist.

Notwendige Maßnahmen

Selbstredend sind alle betroffenen Installationen umgehend zu patchen!

Da aktive Kompromittierungen bereits berichtet werden sind unbedingt im Nachgang die Systemlandschaft – und die betriebenen F5 Systeme im Speziellen – auf erfolgreiche Angriffe zu überprüfen.

Alle Schlüssel, die auf einer F5 verwaltet wurden, sollten daher als möglicherweise kompromittiert betrachtet und damit erneuert, sowie über die Certificate Revocation Lists (CRL) zurückgerufen und ihr Status über das Online Certificate Status Protocol (OCSP) als unsicher eingestuft werden. Im Einzelfall muss sogar die von den F5 erreichbare Infrastruktur als kompromittiert eingestuft und entsprechend neu aufgesetzt werden, wenn man Backdoors in der eigenen Systemlandschaft vermeiden möchte.

Bewertung

Bei genauer Betrachtung kommen wir hier einem erneuten Totalschaden in solchen Szenarien sehr nahe. Es ist aufgrund der Banalität der Schwachstelle anzunehmen, dass eine Sicherheitslücke dieses Ausmasses bei sorgfältigen, geordneten und kontinuierlichen Sicherheits- und Abnahmetests nicht übersehen worden wäre.

Forderungen

Die Preise für F5 Hardware und Softwarelizenzen gehen für individuelle Server bis weit über 100.000,- €. Eine Clusterinstallation kann auch schnell die Grenze von 1 Millionen € erreichen. Es kann daher zu Recht gefordert werden, dass die Haftung der Hersteller auf Schäden, die aus so groben Fehlern herrühren, ausgedehnt werden sollten. Weil es für einzelne Kunden nicht ohne weiteres möglich ist, in die internen Prozesse der Hersteller Einblick zu nehmen, muss die Beweislast umgekehrt und der Hersteller dazu gezwungen werden, mindestens seine Sicherheits- und Abnahmetests offen zulegen.

Es ist eine alte aber wie man sieht weiterhin aktuelle Forderung, Server- und Netzwerk-Komponenten als Open Source Lösungen zu implementieren. Die großen Cloud-Anbieter tolerieren schon seit längerem kaum noch Closed Source Komponenten in den Netzwerken ihrer Cloud-Rechenzentren. Diese Praxis muss auch in kritischen Infrastrukturen Einzug halten.

Der Druck auf einzelne Hersteller hat bereits zu Anpassungen geführt. Es gibt auch bekannte Marken und Hersteller, die mehrfach durch grobe Sicherheitslücken aufgefallen sind und jetzt auf ihrer Hardware Open Source Implementierungen unterstützen.

Insgesamt werden allein im professionellen Netzwerkbereich fast 100 Switches unterstützt. Es ist zu hoffen, dass KRITIS-Betreiber in Zukunft keine Closed Source Komponenten mehr einsetzen (müssen), wenn nötig, dann auch durch eine Änderung der Zertifizierungskriterien.

Hersteller mit einer unsicheren Historie sollten bei Audits zu einer Abwertung der Sicherheitseinschätzung vom Prüfer führen.

Und täglich grüßt das Murmeltier?!

Parallelen zu Citrix #Shitrix Anfang des Jahres sind erkennbar und eher ein strukturelles Defizit als purer Zufall.