weggeWARNttag – Der Warntag2020

Ein gemeinsamer Gastbeitrag von Herbert Saurugg, Andreas Kling, Björn Vetter, Jens von den Berken und unserem AG KRITIS Mitglied Manuel Atug Paper der AG KRITIS: weggeWARNttag – Der Warntag2020

Paper der AG KRITIS: weggeWARNttag – Der Warntag2020

Der Warntag 2020 und die Abberufung Ungers als Vergrößerungsglas für die seit langem bestehenden Defizite im Bevölkerungsschutz.

Eine unvorbereitete Bevölkerung, Ladehemmungen in der Warnapp NINA und abgebaute Sirenen. Die Konsequenz: der Präsident des Bundesamtes für Bevölkerungsschutz und Katastrophenhilfe (BBK) Christoph Unger wird abberufen. Die Politik sendet mit der Abberufung Ungers das schlechtmöglichste Signal:

Unger hat seit der Neugründung des Bundesamtes 2004 immer wieder, zuletzt vor dem Bundestagsausschuss im Januar 2020, für die Verbesserung der strukturellen Defizite im Zivil- und Katastrophenschutz geworben. Erhört wurden er und das BBK nicht. Die Politik ignorierte die umfangreichen Ausarbeitungen sowie die Erkenntnisse aus der Forschung oder Übungen, wie der Länderübergreifenden Übung (LÜKEX). Daher stellt der nunmehrige Schritt wohl mehr ein Ablenken von den eigenen Versäumnissen dar, als die Bereitschaft, dieses wichtige Thema endlich anzugehen.

Der Warntag scheiterte, weil man sich zu viel vorgenommen hat. Vor allem, da man anscheinend seitens der Politik die Jubelmeldung erwartete: „Alles hat funktioniert, die jahrzehntelange Ignoranz hat sich nicht ausgewirkt.“

Zu erwarten, dass ein System beim ersten Test reibungslos funktioniert, das seit Jahrzehnten nicht angemessen betreut und koordiniert eingesetzt wurde, ist naiv. Daher war genau dieser Test dringend erforderlich, um zu sehen, was funktioniert und wo es noch einen Nachbesserungsbedarf gibt. Mit dem politischen Aktionismus, den Überbringer der schlechten Botschaft zu bestrafen, wird genau das Gegenteil erreicht! Man wird wohl in Zukunft solche Tests und Übungen tunlichst vermeiden, denn es könnte ja den eigenen Kopf kosten. Daher wird man zukünftig lieber schweigen oder schönreden. Ein fatales Signal für die Katastrophenhilfe. Die Folgen wird wiederum die Bevölkerung zu tragen haben.

Der Warntag hat auch einmal mehr den Reibungsverlust durch das Neben- und Gegeneinander von Bund, Ländern und Kommunen sichtbar gemacht. Das BBK ist nach wie vor eine Bundesbehörde mit einer nicht mehr zeitgemäßen Zuständigkeit: ausschließlich für den Spannungs- und Verteidigungsfall. Eine Richtlinien- oder Weisungskompetenz gibt es nicht. Für den Katastrophenschutz sind die Bundesländer und nicht das BBK zuständig, was 16 teils erheblich unterschiedliche Landeskatastrophenschutz-/Brandschutz- und Rettungsdienstgesetze zur Folge hat.

Wobei es hier nicht um ein entweder-oder, sondern um ein sowohl-als-auch gehen soll. Es ist durchaus zweckmäßig, dass es regionale Bestimmungen und Risikobeurteilungen gibt. Aber in einer zunehmend stärker vernetzten und damit wechselseitig abhängigen Welt braucht es auch eine gemeinsame Sicht und Leitlinien, die national abgestimmt und vorgegeben werden.

Ländergrenzenüberschreitende Ereignisse wie Hochwasserlagen, Cyber-Angriffe, Pandemien oder großflächige Strom- und Infrastrukturausfälle erfordern eine übergeordnete Führungsebene. Das ist in sämtlichen Dienstvorschriften in den entsprechenden Behörden und Organisationen mit Sicherheitsaufgaben Standard, endet aber faktisch auf der Landesebene als höchste Instanz.

Die Bundesländer stellen Katastrophenschutzkonzepte auf, die der Bund mit Ausrüstung ergänzt. Den Kommunen obliegt die allgemeine Gefahrenabwehr, also das Tagesgeschäft der Feuerwehren und Rettungsdienste. Oftmals fehlen übergreifende Gesamtkonzepte und Standards, was im Anlassfall auch eine überregionale Zusammenarbeit oder Hilfe erheblich aufwendiger oder sogar unmöglich macht.

So bestimmt beispielsweise in den meisten Ländern im Rahmen der kommunalen Selbstverwaltung jede Gemeinde oder Stadt selbst, welche Fahrzeugtypen, Bekleidung oder Technik die Feuerwehren beschaffen. Vorgaben gibt es hier oftmals nur durch einschlägige DIN-Vorschriften oder durch das Vergaberecht.

Diese Problematik ist seit langem bekannt. Bereits 1967 war im Spiegel zu lesen: „Ämterwirrwarr und mangelhafte Koordination, Fehlbeschaffungen oder Fehlkonstruktionen, parkinsonsche Bürokratie wie technische Typenvielfalt stellen den Erfolg des Bonner Zivilschutzes von vornherein in Frage.“ Es gibt, so tadelte die SPD-Bundestagsabgeordnete Annemarie Renger, „viele Überschneidungen, Doppelarbeit und dadurch unnötige Kosten und leider kein Ergebnis.“ Und der Hamburger Innensenator Heinz Ruhnau spottet, es gebe „für jede Katastrophe einen besonderen Verein“.

Seither gab es offenbar keine wesentliche Verbesserung. Und das, obwohl den Beteiligten und der Politik auch heute diese Themen durchaus bekannt sind. Ein aktueller Antrag der FDP-Fraktion beschreibt vergleichbare Ursachen in knappen Sätzen:

„Eine weitere Schwierigkeit liegt in der Vielzahl der beteiligten Akteure im Rahmen des Bevölkerungsschutzes. So sind neben Bund, Ländern und Kommunen auch zahlreiche Akteure aus Zivilgesellschaft und Privatwirtschaft beteiligt. Diese Vielzahl verschiedener Akteure, deren Konstellation und Aufgabenbereiche sich mit den jeweiligen Krisenszenarien verändern, führt zu Intransparenz und Abgrenzungsproblemen im Rahmen der Aufgabenbereiche.“

Horst Seehofer (CSU) und sein Ministerium für Inneres, Bau und Heimat, das die Fachaufsicht für das BBK innehat, sind ihrer Verantwortung nicht in ausreichendem Maß nachgekommen. Eine Verknüpfung der Themen Bevölkerungsschutz, Ehrenamt und Heimat? Ohne nennenswerte Resultate.

Die bestehenden Ressourcen und Kompetenzen des BBK spielten in der Corona-Pandemie bisher keine relevante Rolle. Der Spiegel titelte dazu gar „das vergessene Amt“.

Die Pandemie hat gezeigt, dass es einer Verbesserung und Anpassung der Zuständigkeiten bedarf. Würden wir diese Defizite aufgreifen und das BBK mit einer besseren gesetzlichen Grundlage ausstatten, könnten wir durchaus am Warntag reifen. Es kam aber alles anders.

„Ein gesamtstaatliches oder gesamtgesellschaftliches Herangehen ist noch nicht erkennbar. […] Es fehlt an verpflichtenden Regeln und Befugnissen, insofern fordere ich an dieser Stelle, dass der Bund, konkret wir das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe eine Zentralstellenfunktion erhalten. [ich möchte Ihnen…] den Wunsch nahelegen, den Bevölkerungsschutz in Deutschland auch durch eine formale Stärkung der Bundeskompetenz langfristig und nachhaltig zukunftsfähig zu machen.“ Christoph Unger, 13.01.2020, Bundestagsausschuss.

Das Warnsignal, das Seehofer mit der öffentlichkeitswirksamen Demission Ungers hier in den gesamten Bevölkerungsschutz sendet, könnte nicht fataler sein. Es lautet: „Wir vernachlässigen den Bevölkerungsschutz, ja. Und wenn ihr Probleme aufzeigt, hören wir auch nicht zu. Wenn ihr dann aber an allseits bekannten Defiziten scheitert, betreffen die Konsequenzen alleine euch und nicht die Politik. Eine Fehlerkultur ist unerwünscht.“

Das im Bevölkerungsschutz zart aufgekommene Pflänzchen namens „Fehlerkultur“ könnte nicht brutaler zertreten werden. Diese können wir für die nächsten Jahre getrost vergessen, denn in Übungen scheitern wird keine Option mehr sein. Als Folge dessen wird sich jeder Verantwortliche sehr genau überlegen, ob und in welcher Form er Übungen überhaupt noch durchführen lassen muss. Auch bei desaströsen Ergebnissen werden wir „Die Übung war ein voller Erfolg“ als Resümee lesen, gepaart von gegenseitigem Schulterklopfen. Ob die Ergebnisse der LÜKEX 2007 „Pandemie“ bei dieser Kultur zustande gekommen wären? Das darf deutlich bezweifelt werden.

Im konkreten Fall des Warntags passierte – basierend auf öffentlich verfügbaren Informationen, denn ein Abschlussbericht liegt noch nicht vor – folgendes: Zeitgleich versuchte eine größere Anzahl von Anwendern wie das BBK, Bezirksregierungen oder Leitstellen, jeweils Warnmeldungen an die Bevölkerung einzuspeisen. Die Einspeisung von vielen berechtigten Benutzern an eine überlappende Anzahl von Warnempfängern überforderte das System. Rechenbeispiel: wenn der Bund alle Nutzer der Warn-App NINA warnen (5 Mio Nutzer, Stand 6/2019, siehe Meldung des BBK), jeweils ein Bundesland alle Nutzer in der Fläche des Bundeslandes warnen und zusätzlich noch diverse Gebietskörperschaften jeweils die Nutzer in der Gebietskörperschaft warnen wollen, dann ergibt dies eine Warnanzahl, die signifikant höher ist als die Gesamtnutzerzahl der App, für die das System ausgelegt ist. Es scheint auch so – und jetzt begeben wir uns auf eine Spekulation – dass es in dem System keine Hierarchie gibt, wonach Warnungen des Bundes priorisiert vor Warnungen der Länder und nachgelagert dann die Gebietskörperschaften behandelt werden. Es war ein selbstgemachter DDoS, basierend auf der Zuständigkeitsverteilung. Dies erklärt zumindest schlüssig, warum unterschiedliche Nutzer der NINA Warn-App zu unterschiedlichen Zeitpunkten gewarnt wurden.

Eine Warninformation darf keine Pull-Information sein, die ein Benutzer aktiv einholen muss. Eine Warninformation muss das Push-Prinzip mit Weckfunktion abdecken. Eine Warn-App, die bei einem Handy im Vibrationsmodus oder im Nachtmodus stumm bleibt, verliert erheblich an Wirkung der Schutzfunktionalität. Die Lücke im System ist der aktive Part des Benutzers, der die Warn-App NINA aktiv herunterladen muss. Der Erreichungsgrad ist noch zu schlecht. Andere Länder nutzen dazu Cell Broadcast, bei dem eine SMS an alle Geräte in einer Netzzelle gesendet wird. Christoph Unger wurde unlängst im Spiegel zitiert, dass man von dieser Möglichkeit der Warnung Abstand genommen habe, da die „Mobilfunknetze – wie man etwa an Silvester sieht – im Fall der Fälle nicht ausreichen“. Darüber hinaus gäbe es Datenschutzprobleme, da auch Bewegungsdaten erfasst würden. Zwischenzeitlich wurde im Spiegel-Artikel diese Aussage richtigerweise durch das BBK nachträglich korrigiert, Stichwort offene Fehlerkultur. Es heißt nun „Cell-Broadcasting wird derzeit aber von keinem deutschen Mobilfunkanbieter angeboten und steht daher zu Zwecken der Bevölkerungswarnung aktuell nicht zur Verfügung.“

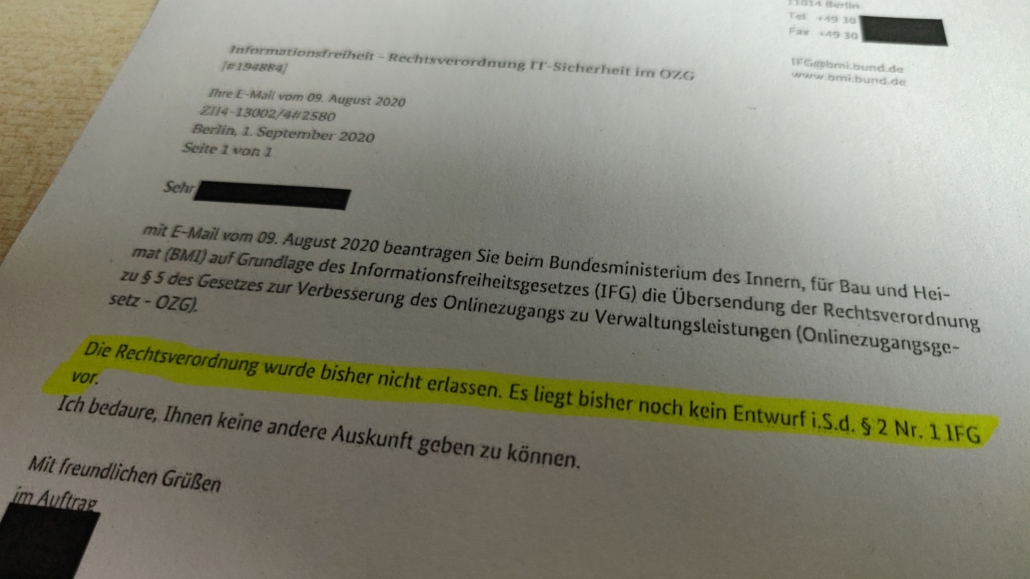

Es gibt argumentativ keine Grundlage gegen Cell Broadcast. Es funktioniert technisch in vielen anderen Ländern der Welt einwandfrei, die EU hat entsprechende Weichen mit einer Verordnung gestellt. Gerade dann, wenn die Mobilfunknetze völlig überlastet sind und Daten an Apps wie NINA nicht mehr durchkommen, funktionieren Cell Broadcasts aufgrund der sehr geringen Datenlast noch am wahrscheinlichsten. Die Funktion wird von so ziemlich allen Mobiltelefonen unterstützt, da Cell Broadcasts im amerikanischen, asiatischen und auch im europäischen Absatzmarkt der Gerätehersteller genutzt werden. Der datenschutzrechtliche Einwand, dass Bewegungsdaten erfasst würden, ist nicht haltbar. Im Gegenteil: Bei Cell Broadcasts gibt es keinen Rückkanal – es kann nicht nachvollzogen werden, welches Gerät die Nachricht empfangen hat. Die Telekommunikationsanbieter in Deutschland warten vermutlich nur noch auf eine entsprechende gesetzliche Grundlage. Hier wäre das BMI gefordert, sich aktiv in die Gesetzgebung und die Umsetzung einzubringen. Aber Prävention ist nicht sexy und damit erlangt man offenbar nicht genügend Wählerstimmen.

Das BBK ist aber an der ganzen Sache nicht ganz aus der Verantwortung zu nehmen, denn die Fokussierung auf den Zivilschutz war in den friedlichen Jahren bequem. Die Konzepte des Bundes – als Vorplanung auf den Zivilschutz – gestalten sich oft schwerfällig und wenig detailliert. So sind über Deutschland flächendeckend Fahrzeuge verteilt (Betreuungskombis des Bundes mit Lautsprechereinheiten und Durchsagemodul). Diese wurden aber für den Warntag nicht eingeplant. Es gibt für diese Lautsprecherfahrzeuge auch kein bundesweites Konzept. Man ging im BBK stillschweigend davon aus, dass diese von den Kommunen eingebunden werden. Die Kommunen kennen diese Ressource und die Fähigkeit dieser aber oft nicht – und setzen diese daher auch nicht ein.

Auch gefiel man sich in der Rolle eines forschenden Amtes, dessen eigentlicher Zweck zu unwahrscheinlich erschien. Das BBK betreibt immense Forschungsanstrengungen, hat aber ein Nachhaltigkeitsproblem (Siehe Forschungsvorhaben 5 und 6/ 2020). Die Erkenntnisse aus den vielfältigen Forschungsprojekten und den LÜKEX Übungen kommen in der Fläche nicht an. Der Bevölkerungsschutz in dieser Form ist oftmals ein System ohne Anpassung. Fahrzeuge sind 10-15 Jahre alt und noch im Originalbeladungszustand. Änderungen am Fahrzeug sind nur mittels einem langwierigen und bürokratischen Formänderungsantrag möglich. Es fehlt ein transparenter und kontinuierlicher Verbesserungsprozess, der Erkenntnisse aus Übungen und Einsätzen in die Ausrüstung und Fahrzeuge oder Konzeptionen einfließen lässt. Maximal fließen diese Erkenntnisse in die Neukonzeption der nächsten Fahrzeuggeneration ein.

Die Aufteilung der Kompetenzen sorgt immer wieder für Verzögerungen. So wird seit 2007 an der Konzeption einer Spezialeinheit namens „Medizinische Task Force“ für die medizinische Versorgung bei großflächiger Zerstörung von Infrastruktur gearbeitet. Trotz des englisch klingenden Fachbegriffes ist diese für den internationalen Einsatz nicht vorgesehen und erfüllt keine internationalen Standards wie z.B. der Emergency-Medical-Team (EMT)-Zertifizierung der WHO. Von der MTF sollen in Deutschland 61 Stück aufgestellt werden. Vollständig mit Fahrzeugen ausgerüstet sind 13 Jahre nach Start: Null. Die Abstimmung mit den Bundesländern gestaltete sich schwierig, Nordrhein-Westfalen verglich die Medizinische Task Force mit seinen eigenen Bundeslandkonzepten und sagte „Danke, aber nein Danke“ und entschied sich für eine Sonderlösung.

Ein Wechsel an der Spitze des Bundesamtes für Bevölkerungsschutz und Katastrophenhilfe wird die strukturellen Defizite nicht beheben, wenn diese nicht durch umfangreiche Reformen und der dazu erforderlichen Ressourcenbereitstellung begleitet werden. Nicht zuletzt die fehlende nationale Koordinierungsrolle des BBK muss angegangen werden. Es liegt an der Bundesregierung, insbesondere an Horst Seehofer und dem BMI, hier tätig zu werden. Ohne das Scheitern des Warntags 2020 würde es die Möglichkeit der Verbesserung für einen Warntag 2021 nicht geben – falls dieser nicht durch den designierten Nachfolger von Unger, den CDU-Bundestagsabgeordneten Armin Schuster, still eingestellt wird, um die Karriere nicht zu gefährden. Denn seit 2020 gilt: Wer Übungen macht, riskiert seinen Job. Lerneffekte und Fehlerkultur unerwünscht.

Edit: Im August 2021 haben wir das Thema der Warnmeldungen und des Katastrophenschutz erneut aufgegriffen und den Artikel: „Ab wann ist etwas grob fahrlässig? – Historie von Cell Broadcast in Deutschland“ veröffentlicht.