Update zum Thema: Was kann der Gesetzgeber aus dem Citrix-Vorfall lernen und für KRITIS Betreiber verbessern?

Das zentrale Zugriffsgateway des Herstellers Citrix, welches auch in Leitstellen für Polizei und Feuerwehr, in Krankenhäusern und Stadtwerken, aber auch in vielen Unternehmen zum Einsatz kommt, wird aktuell angegriffen und ausgenutzt. Dabei wird eine im Dezember 2019 bekannt gewordene Sicherheitslücke ausgenutzt, die es erlaubt, beliebigen Schadcode auf den IT-Systemen betroffener Unternehmen und KRITIS-Betreiber auszuführen. Das BSI bestätigt, dass es derzeit aktive Angriffe gegen anfällige Systeme gibt.

Im Dezember 2019, vor 23 Tagen, ist eine schwerwiegende Sicherheitslücke in Citrix Netscaler VPN Gateways bekannt geworden. Diese Schwachstelle erlaubt es einem Angreifer, beliebigen Code auf Systemen auszuführen und anschließend weiter in betroffene Infrastrukturen vorzudringen. Details hierzu wurden von Tripwire veröffentlicht. Der Angriff ist vergleichsweise einfach und entsprechende Angriffswerkzeuge bereits frei verfügbar. Es erfolgt zudem bereits eine aktive Ausnutzung – das heißt, dass anfällige KRITIS Betreiber bereits kompromittiert sein können.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat bereits ab dem 07.01.2020 begonnen, Unternehmen in Deutschland zu informieren. Dennoch sind tausende von Systemen weiterhin anfällig und bieten Angreifern ein mögliches Einfallstor in deren Umgebungen. Zwar konnten seit dem 07.01.2020 bereits über 500 anfällige Systeme geschützt werden, allerdings sind laut BSI über 3.600 Systeme in Deutschland weiterhin anfällig. Unter den Betroffenen sind weiterhin auch Kritische Infrastrukturen.

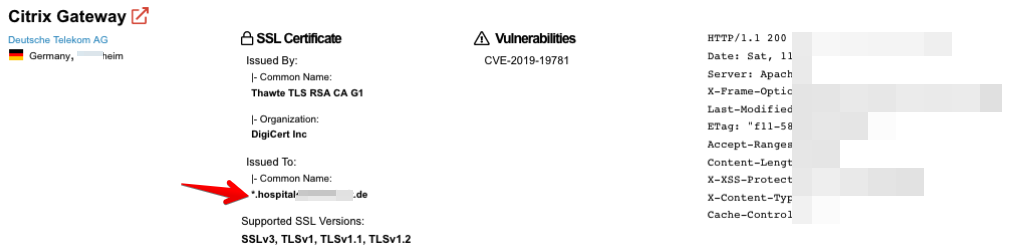

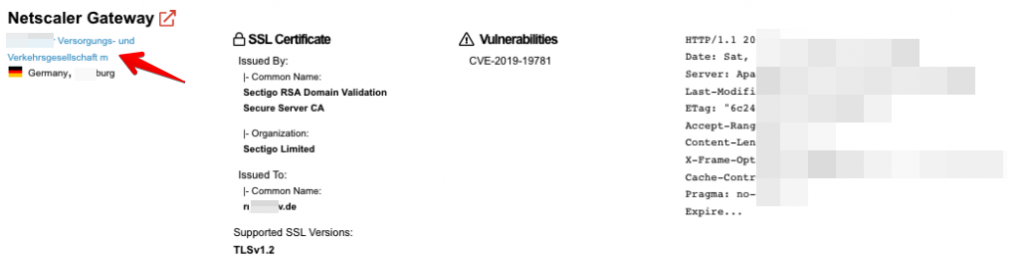

Eine Recherche in entsprechenden Suchmaschinen für IT-Systeme (z. B. Shodan) ergibt, dass neben Baumarktketten und Automobilzulieferern auch KRITIS Betreiber mit unter denen dabei sind, die keine Gegenmaßnahmen umgesetzt haben. Dazu gehören unter anderem auch:

- Kreisverwaltungen

- Landwirtschaftskammern

- Leitstellen für Polizei und Feuerwehr

- Krankenhäuser

- Stadtwerke

Die nachfolgenden Screenshots zeigen detaillierte Systeminformationen von ausgewählten Systemen, die über öffentlich verfügbare Suchmaschinen abgerufen werden können. Eine dieser Suchmaschinen ist Shodan – das Google für IT-Systeme. Diese durchsucht das Internet nach öffentlich erreichbaren Systemen und erlaubt es Benutzern nach bestimmten Attributen zu suchen. So können die anfälligen Systeme und die zugehörigen Organisationen auch einfach den KRITIS Unternehmen zugeordnet werden.

Der Vorfall zu dieser Sicherheitslücke zeigt erneut, dass sowohl auf Seiten der Softwarehersteller, der KRITIS Betreiber und ihrer IT-Dienstleister, als auch bei den Behörden der Umgang mit Schwachstellen weiterhin verbessert werden kann und muss. Solange Betreiber und Behörden mit der Aktualisierung von verwundbaren Systemen hinterherhinken und sowohl Softwarehersteller als auch IT-Dienstleister Schwachstellen nicht umgehend beheben bzw. gar nicht erst erzeugen, solange sind dann eben auch die Angreifer den Verteidigern der Kritischen Infrastrukturen einen Schritt voraus. Ein direkter Zugriff auf wesentliche Anlagenteile in Kritischen Infrastrukturen ist zwar oftmals nicht möglich; sind aber Angreifer in der Lage, in der Umgebung eines KRITIS Betreibers Fuß zu fassen, so kann zumindest indirekt auch auf die Versorgungsleistung und Verfügbarkeit Einfluss genommen werden. Dies zeigen die durch Erpresser vorgenommenen Ransomware-Angriffe und dadurch bedingten Ausfälle auf Stadtverwaltungen, Versorgungsunternehmen, Universitäten und Krankenhäuser in den letzten Monaten.

Das BSI hat zwar betroffene KRITIS Betreiber und Unternehmen informiert, allerdings scheinen entweder die Organisationen und ihre IT-Dienstleister mit der Aktualisierung überfordert zu sein, die Dringlichkeit nicht verstanden zu haben oder die Informationen nicht die richtigen Adressaten gefunden zu haben. Ein sicherer Betrieb unserer Kritischen Infrastrukturen erfordert qualifiziertes Personal sowohl bei Behörden, als auch bei den Betreibern und ihren IT-Dienstleistern. Dies schließt auch ein, Schwachstellen bewerten zu können und zeitnah Korrekturmaßnahmen zu etablieren. Darüber hinaus müssen IT-Betreiber und ihre IT-Dienstleister sich mit der Frage der Haftung konfrontiert sehen. Werden die falschen Personen durch Behörden oder Sicherheitsforscher kontaktiert? Müssen Korrekturmaßnahmen wie Patchmanagement und zugehörige Konfliktpotentiale wie Einhaltung von SLAs in Vertragswerken beim Auslagerungsmanagement (Outsourcing) richtig adressiert werden? Sind aufgrund von Wochenenden oder Feiertagen wichtige Ressourcen nicht verfügbar? Dann müssen KRITIS-Betreiber, Unternehmen und Behörden ihre Organisationsstrukturen und Maßnahmen überdenken und neu ausrichten.

Nicht nur die direkten Anlagen und Komponenten von Kritischen Infrastrukturen selbst müssen gemäß § 8a BSI-Gesetz nachweislich sicher betrieben werden, sondern auch die Systeme, die für den Zugriff auf die Infrastrukturen genutzt werden, beispielsweise für die Fernadministration. Dazu gehören insbesondere auch mit dem Internet verbundene Büro-Systeme von Administratoren, die einen Zugriff auf wesentliche interne Ressourcen zulassen.